Pirater des comptes Instagram : un business à un milliard de dollars

Cet article a pour but de vous sensibiliser sur la menace qui pèse sur vos comptes Instagram et lever le voile sur ces pirates qui naviguent sur les réseaux.

Si vous venez de vous faire pirater votre compte Instagram je vous conseille de lire cet article.

Préface

Mardi 12 janvier 2021– 19h22 (1 message non lu)

Help! L. s’est fait pirater son compte Instagram. Elle ne sait pas quoi faire…Tu peux l’aider? On lui demande de payer 100€ pour récupérer son compte.

Le compte Instagram en question est un compte professionnel cumulant un peu plus de 35k followers. L. a passé plusieurs mois à développer sa notoriété afin de se construire une communauté de clients potentiels. Et en seulement quelques minutes, une partie de son business s’est évaporée entre les mains d’un hacker.

Peu de temps après l’intrusion dans son compte Instagram elle reçoit un message sur WhatsApp.

Premier contact du hacker via WhatsApp.

La suite? Un discours de rançonnage bien rodé avec un service multilingue ( l’opérateur fait de son mieux pour vous offrir l’expérience la plus personnalisée, vous êtes tout de même un client). Si vous souhaitez récupérer votre compte, vous aurez le choix entre un achat en ligne à hauteur de 100€ ou un transfert par Bitcoin. Et au besoin l’opérateur se pliera en quatre pour vous mettre à disposition un tutoriel étape par étape afin d’assurer la clôture de la “vente”.

Cependant si vous êtes trop lent dans vos actions/réponses, il n’hésitera pas à vous rappeler que c’est lui qui mène la danse, en vous menaçant de supprimer votre compte dans la minute. Cependant si votre compte est supprimé, vous n’auriez plus d’intérêt à payer, c’est là que se trouve votre “ouverture” pour récupérer votre compte.

Dans le cas contraire, si vous êtes un bon payeur, l’opérateur tentera de vous fidéliser, s’en suivra alors une mécanique de surenchère vous demandant de repayer  .

.

Comment arrivent-ils à pirater les comptes?

Il existe différents moyens de subtiliser les accès d’un Compte Instagram, voici quelques exemples:

Tout d’abord les attaques de type “bruteforce” consiste à tester un grand nombre de mots de passe de manière automatisée. Bien que Facebook et Instagram disposent de moyens pour bloquer ce type d’attaque, il est toujours possible de les contourner.

Exemple: si le nom de votre compte est @superfoodie et votre mot de passe superfoodie2018, il ne faudra que quelques minutes pour le cracker.

Une autre faille existe, si vous utilisez le même mot de passe sur plusieurs plateformes distinctes. Vous avez de fortes chances de vous faire pirater (ce n’est qu’une question de temps), dans l’éventualité où une de ces plateformes venait à se faire corrompre sa base de données.

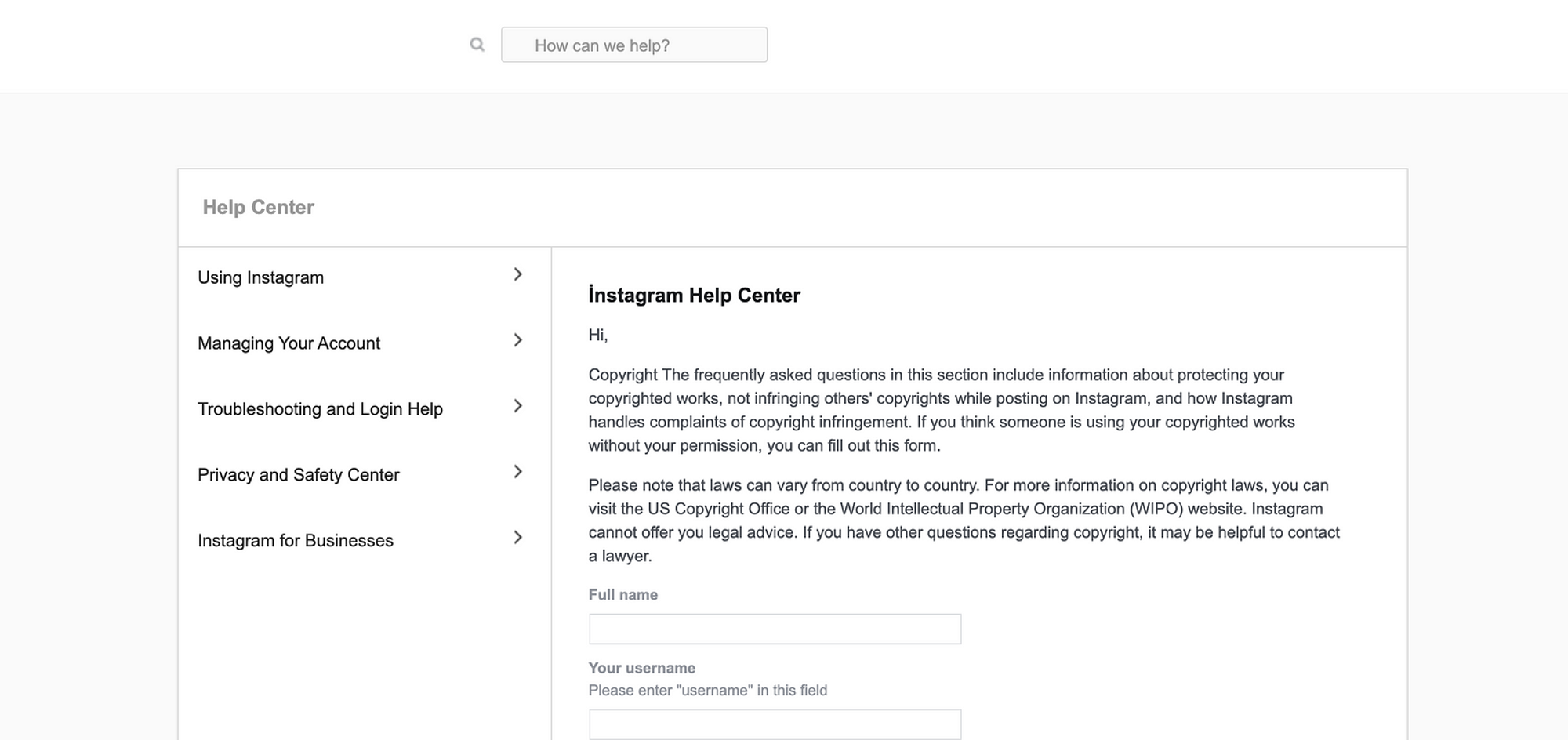

Enfin, un autre type d’attaque appelé “phishing” ou “hameçonnage” consiste à usurper l’identité digitale ou physique d’un service que vous utilisez. C’est l’attaque dont a été victime L. et l’une des plus répandue actuellement. Le hacker s’est fait passé pour le support d’Instagram en l’informant que du contenu sur son compte Instagram enfreignait les CGUs. Afin d’éviter la fermeture de son compte, elle devait se connecter à Instagram et prouver la légitimité de son contenu.

Exemple de page permettant de récupérer les informations sensibles de l’utilisateur (nom du compte, mot de passe, email, téléphone)

La suite vous la connaissez…

Qui sont ces hackers? Comment opèrent-ils?

En amont de cette phase investigation, j’ai assisté L. à la récupération de son compte Instagram par les voies légales (support Facebook). Par la suite des questions n’ont cessé de s’installer : qui se cache derrière? Est-ce un loup solitaire? Une organisation criminelle? Où sont-ils physiquement? Combien ces délits rapportent-ils?

Cette opération a été menée en connaissance de cause, ne tentez pas de la reproduire. Souhaitant assurer l’intégrité des données collectées, aucune information concernant l’identité et la localisation du hacker ne sera dévoilée. Les échanges en anglais ont été retranscrits en français et modifiés afin de limiter l’identification de la conversation.

Plan d’attaque

Chaque infiltration nécessite une stratégie adaptée à la cible. Un hack est un équilibre entre un bon bagage technique (code </>) et de l’ingénierie sociale (établir le profil psychologique de la cible).

Prérequis technique :

•

Une machine virtuelle (un ordinateur qui n’existera que le temps de l’opération)

•

Un smartphone

•

Un numéro de téléphone temporaire

•

Un protocole d’anonymisation

Prérequis “social” :

•

Une identité crédible digne d’une création de Tony Mendez

•

Une raison valable de contacter le hacker (dans une situation normale, c’est lui qui amorçe la conversation avec sa cible)

•

Une règle d’or : à la moindre suspicion, l’opération est avortée

Passer à l’action

Me voilà fin prêt à entrer en contact avec le hacker. J’ai décidé de me faire passer pour un parent d’une victime de piratage.

Anonyme- Je veux que vous rendiez le compte de ma fille immédiatement!

Le Hacker- Quel est votre compte?

J’obtiens une première réponse en quelques minutes, et le hacker me demande le compte Instagram piraté. Je n’ai pas de compte piraté, il faut que je trouve un moyen de continuer cette conversation en contournant la question.

Anonyme- Qu’est-ce que je dois faire?

Le Hacker- 100 euros par Bitcoin

Anonyme- Je ne connais pas bien le Bitcoin. Comment ça marche?

Le hacker- Vous devez faire un transfert à cette adresse XXXXXXXXXXXXXXXXX

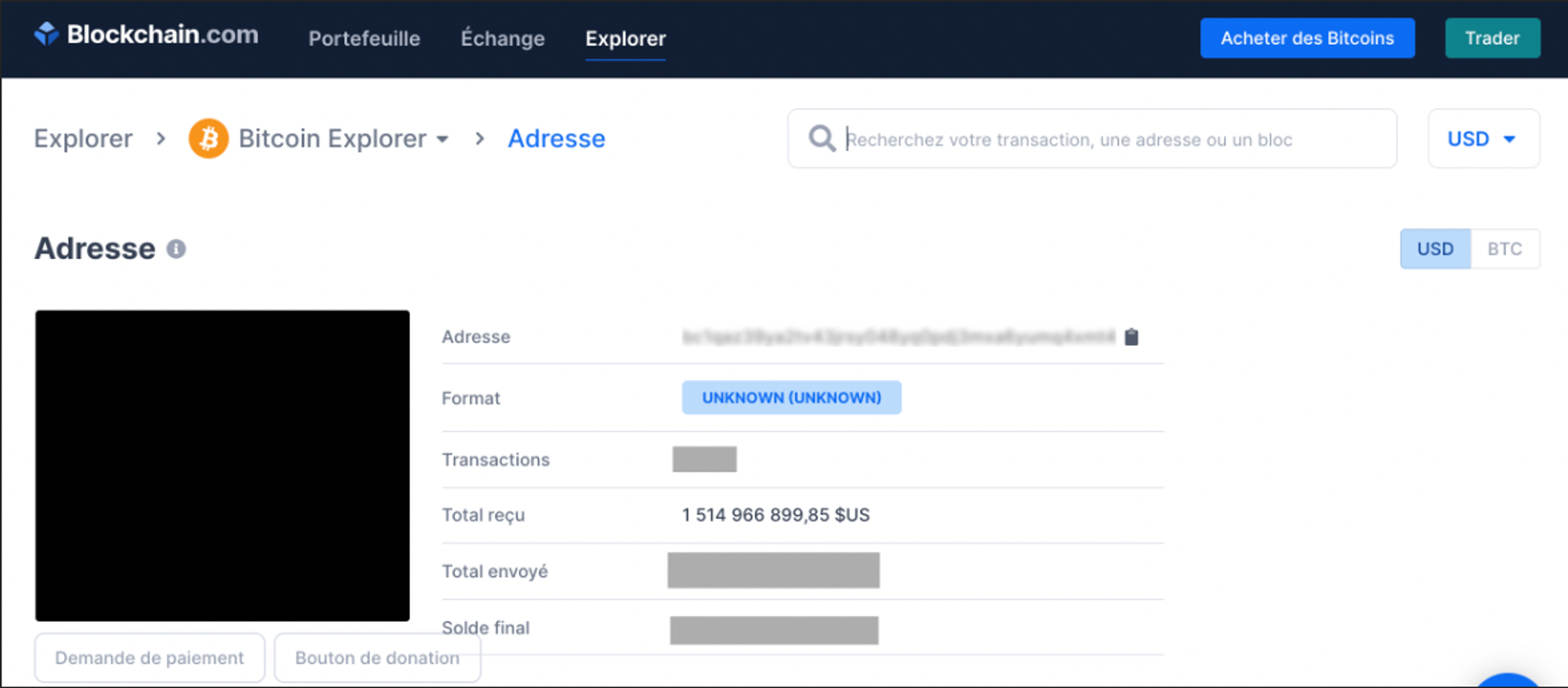

Parfait! Mon interlocuteur vient de me donner une information précieuse. Son adresse public Bitcoin va peut-être me permettre de découvrir l’ampleur de cette fraude. Si vous ne connaissez pas le Bitcoin et la Blockchain, il faut savoir que l’ensemble des transactions entrantes et sortantes sont accessibles publiquement. Seule différence avec un compte bancaire classique, on ne peut pas savoir à qui appartient le compte.

En quelques minutes de recherche sur la Blockchain je constate que cette adresse Bitcoin transfert son butin quotidiennement vers une adresse “mère”.

L’adresse “mère” où tous les dépôts sont centralisés quotidiennement.

Il semble que le business soit bien juteux : +1,5 milliard $ transférés sur cette adresse en quelques mois. C’est sans nul doute une organisation criminelle employant des centaines de personnes. Avec quelques recherches annexes, je découvre que cette adresse est déjà associée à des fraudes autres que le piratage de compte Instagram. Au vu de l’organisation, j’ai la forte intuition que mon interlocuteur n’est pas un “hacker professionnel” dans le sens technique, et qu’il suit un script bien défini.

Afin d’en apprendre plus, j’ai besoin de savoir quel type d’appareil informatique le hacker utilise. En ce sens, je vais jouer sur mon ignorance des paiements par Bitcoin.

Anonyme- Bitcoin? Est-ce que vous parlez de ça https://XXXXXXXXXXXXXX

Le hacker- Oui, créez un compte et envoyez moi l’argent!

Anonyme- Ok, je vais me renseigner sur comment faire

Le hacker- Dépêchez-vous, sinon je supprime le compte!!

Le lien que je viens d’envoyer redirige vers un site d’achat de Bitcoin. Rien de bien suspect. Cependant, j’ai modifié ce lien dans le but de collecter le maximum d’informations sur l’appareil de la cible (marque, version, système d’exploitation, type de navigateur, langue de l’appareil, adresse IP, résolution de l’écran, opérateur téléphonique).

Ces informations sont une mine d’or, car elles vont me permettre de préparer le coup final. L’appareil étant un smartphone, je me fixe comme objectif d’obtenir les coordonnées GPS et de déclencher une capture via la caméra frontale. Après une petite heure de code, ma dernière action est prête à être lancée.

Anonyme- C’est bon! J’ai créé un compte Bitcoin, je suis en train d’ajouter de l’argent. J’attends la validation.

Le hacker- Ok j’attends

Anonyme- Mon compte est crédité. Vous me garantissez que vous allez me rendre le compte Instagram après le paiement?

Le hacker- Oui quand je reçois l’argent, je libère le compte

Anonyme- Je viens d’envoyer l’argent sur votre adresse Bitcoin

Ce qui est évidemment faux. Je n’ai ni créé de compte Bitcoin, ni envoyé d’argent.

Le hacker- Je n’ai rien reçu. Qu’est ce que vous avez fait?

Anonyme- La plateforme me dit que la transaction peut-être suivit via ce lien http://btc.do/XXXXXXXXXXXXXX

Gotcha!

Mais que vient-il de se passer?

1.

Je savais que la cible n’était pas hésitante à cliquer sur un lien que je lui partage

2.

Le lien cliqué amenait vers un clone du site Bitcoin.org. Avant d’arriver sur la page de destination, un message annonçait qu’il allait être redirigé vers la transaction, mais qu’il fallait en amont cliquer sur “Continuer” et “Accepter” les demandes d’utilisation de l’appareil (vous savez ces petites pop-up qui s’affichent dans votre navigateur).

3.

Une fois l’accès autorisé à l’appareil, ce dernier transmet à ma machine toutes les 3 secondes la localisation GPS du téléphone avec une précision de moins de dix mètres et une photo de la caméra frontale sans que notre pirate en ait connaissance.

Grâce aux coordonnées GPS nous savons maintenant que notre pirate opère dans un rayon de 3000km autour de la France. Une recherche dans Google Street View me donne une vue un peu plus précise du bâtiment.

Après avoir récupéré les informations, j’attends le retour de mon interlocuteur dans la conversation.

Après avoir récupéré les informations, j’attends le retour de mon interlocuteur dans la conversation.

Le hacker- Je ne vois pas votre transaction. Regardez le screenshot!

De toute évidence, son adresse Bitcoin n’a pas été créditée. Je laisse passer un peu de temps avant de lui répondre.

Anonyme- Je ne comprends pas mon compte a été suspendu par la plateforme. Ma banque m’a contacté et ma carte bancaire a été bloquée.

Par la suite je recevrais quelques relances de la part du hacker afin de savoir si ma carte était débloquée (un opérateur bienveillant, qui s’inquiète pour son client!), jusqu’à un désintérêt total de ma personne après quelques heures.

Conclusions

•

Cette infiltration, nous a permis de récupérer des informations importantes à l’identification de ce réseau criminel. Nous aurions pu aller beaucoup plus loin dans le contrôle de l’appareil (activation du micro, accès aux fichiers, applications et messages / emails, réinitialisation ou blocage du téléphone).

•

Nos hackers continuent leur petit bonhomme de chemin dans la cybercriminalité. Car oui, d’après les images reçues depuis le smartphone, nos amis sont plusieurs et “travaillent” dans un bâtiment à l’ambiance centre d’appel.

•

Payer une rançon aide ces organisations criminelles à grandir davantage.

•

Ces organisations criminelles sont telles des hydres. Couper lui la tête, il en repousse deux.

•

Les démarches légales sont longues et fastidieuses pour faire tomber ce type de réseau, surtout en dehors de nos frontières.

•

J’ai écris un autre article qui vous explique comment récupérer votre compte piraté et mieux vous protéger contre ces attaques.

•

Les informations collectées ont été depuis transmises via la plateforme gouvernementale Internet Signalement.